Introducción

Una brecha de seguridad en un sitio web de comercio electrónico puede causar una pérdida irreparable de clientes, ingresos y reputación.

La cantidad de amenazas de seguridad sofisticadas está aumentando, al igual que la cantidad de métodos utilizados para combatirlas. Es un desafío desarrollar una estrategia integral y decidir qué prácticas de seguridad priorizar.

Los comerciantes de comercio electrónico pequeños y medianos no pueden permitirse invertir en costosas herramientas, funciones y personal de seguridad. Sin embargo, incluso las empresas con recursos limitados pueden crear un entorno de compra seguro para sus clientes.

Nota: Confiable procesamiento de pagos para comercio electrónico Es crucial. Encuentre un socio confiable que maneje los datos de los clientes con cuidado.

Siga leyendo para descubrir cómo aplicar las mejores prácticas de seguridad y mantener segura su tienda de comercio electrónico..

Prácticas recomendadas de seguridad del comercio electrónico

La lucha contra el fraude no tiene por qué ser costosa ni requerir mucho tiempo. Ciertas prácticas han demostrado ser efectivas sin aumentar significativamente los costos ni requerir un monitoreo constante.

Emplee las siguientes prácticas para mejorar la seguridad:

- Dedique tiempo y esfuerzo a capacitar al personal.

- Desarrollar rigurosos procedimientos de seguridad interna.

- Utilice soluciones de software de terceros, como complementos, para mejorar la seguridad de la tienda.

- Confíe y coopere estrechamente con otros participantes en el proceso de pago.

Tenga en cuenta que incluso las soluciones de software avanzadas pueden no ser capaces de detectar el fraude por adelantado. Intente establecer procesos que limiten el daño una vez que ocurre un ataque.

1. Entrenamiento de empleados

Los patrones predecibles en el comportamiento humano representan el eslabón más débil de la infraestructura de seguridad. La formación del personal minimiza periódicamente la amenaza de una infracción causada por un error humano.

Los empleados deben comprender cómo funcionan algunas de las amenazas más comunes y cómo su comportamiento puede ayudar o prevenir estos ataques.

- Exigir que el personal siga estrictamente procedimientos de prevención del fraude.

- Brinde acceso a cursos de capacitación relevantes y actualice periódicamente el material para reflejar los desarrollos recientes en la prevención del fraude.

- Analice las reacciones de los empleados a los ataques simulados y reales y ajuste los procedimientos en consecuencia.

Los empleados deben saber qué hacer una vez que se produce un ataque, cómo responder cuando los clientes informan sobre diferentes tipos de fraude y cómo lidiar con las secuelas de un ataque exitoso. Los empleados bien capacitados pueden reaccionar rápidamente y controlar el daño causado por la actividad fraudulenta.

2. Utilice contraseñas seguras

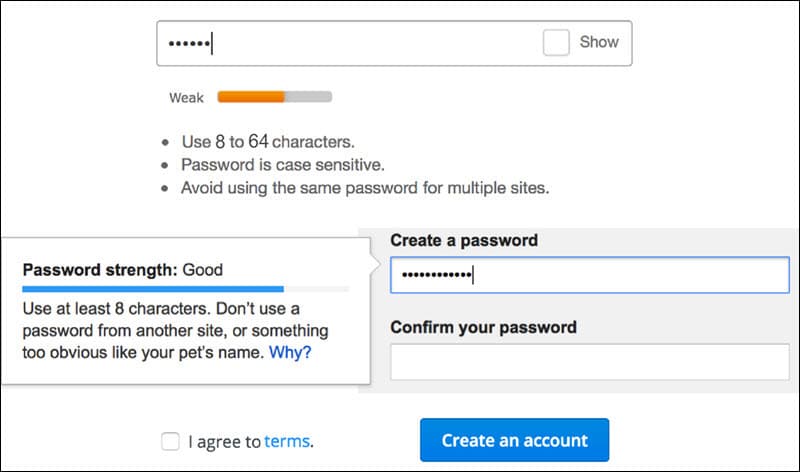

Los usuarios con acceso a los sistemas de tiendas esenciales deben utilizar contraseñas o frases de contraseña seguras. Use una extensión o complemento para implementar la autenticación de dos factores para los empleados. Solo los ataques más sofisticados pueden eludir este tipo de autenticación.

Obligar a los clientes a utilizar contraseñas demasiado complejas no es una solución viable para las tiendas de comercio electrónico.

Implemente una política de contraseñas de cara al cliente que incluya:

- Un requisito de longitud mínima de contraseña con reglas de complejidad razonables (8 a 64 caracteres).

- Bloqueo de cuenta después de varios intentos de inicio de sesión incorrectos.

- Una lista de bloqueo que evita el uso de términos de diccionario, nombres de usuario, nombres de servicios de sitios web y contraseñas comprometidas.

Es difícil crear una política de contraseñas equilibrada que aborde los problemas de seguridad y no afecte negativamente a la experiencia del cliente. Usa estos prácticas de política de contraseñas para sitios web de comercio electrónico para configurar la mejor política posible para su tienda en línea.

3. Implementar HTTPS

Un certificado SSL (Secure Socket Layer) establece una conexión cifrada entre el servidor de la tienda y el navegador del usuario. El certificado garantiza una transferencia segura de datos y puede reducir considerablemente el riesgo de Hombre en el medio ataques.

Ataque del hombre en el medio - Un atacante compromete el canal de comunicación entre el servidor de la tienda y el cliente. Al monitorear e interceptar la transferencia de datos, pueden recopilar información valiosa o propagar archivos y software maliciosos.

Los certificados SSL son emitidos por autoridades de certificación (CA). El costo del certificado depende del nivel de validación y la cantidad de dominios y subdominios a los que se aplica.

Los certificados SSL validados por la organización son más costosos y el proceso de validación puede llevar más tiempo, pero brindan una protección mejorada contra el fraude.

Compruebe si su proveedor de alojamiento web ofrece certificados SSL como parte de su plan de precios. Un proveedor de alojamiento web también puede ayudar a reducir los costos al administrar el instalación del certificado SSL.

4. Copia de seguridad y restauración

Las copias de seguridad periódicas protegen su tienda del malware, ransomwarey otros ataques que limitan la disponibilidad o destruyen datos valiosos.

An sistema de respaldo avanzado guarda el estado de toda una tienda de comercio electrónico a intervalos regulares. La copia se mantiene de forma segura fuera del sitio y se utiliza para restaurar los datos originales si algo le sucede a la ubicación principal. Tenga en cuenta que se necesita tiempo para recuperar la última copia e implementarla en un entorno de trabajo.

Hacer una copia de seguridad de un sistema completo consume muchos recursos y no se puede ejecutar cada segundo de cada día. La pérdida de algunos datos es aceptable en comparación con la pérdida irreversible de información esencial debido a una brecha de seguridad.

Nota: Aprenda cómo hacer una copia de seguridad y restaurar Magento usando varios métodos diferentes en nuestro artículo Tutorial de copia de seguridad y restauración de Magento.

5. Utilice el procesamiento de pago seguro

Las soluciones de software avanzadas diseñadas para prevenir el fraude suelen ser demasiado caras para la mayoría del comercio electrónico.

Un procesador de pagos establecido tiene amplios recursos y puede invertir en herramientas de validación de pagos como 3D Secure y software de control de velocidad. También emplean a expertos en seguridad con el conocimiento y la experiencia para proteger su negocio incluso de los ataques más sofisticados.

Elegir el procesador de pagos adecuado debe ser el resultado de una cuidadosa deliberación para garantizar que su modelo de negocio cuente con el respaldo adecuado de las características que ofrecen. Los nuevos comerciantes pueden evitar los altos costos iniciales al trabajar con procesadores de pagos que utilizan precios basados en porcentajes.

6. Actualizaciones regulares de software

El software obsoleto es una seria amenaza para la seguridad. Los atacantes están atentos y buscan activamente sistemas que no apliquen parches y correcciones de seguridad. No es suficiente mantener actualizados los sistemas centrales; Los complementos y las soluciones de terceros deben revisarse y actualizarse periódicamente.

Tenga especial cuidado al actualizar complementos y software personalizado y asegúrese de que la compatibilidad con otros sistemas se mantenga en todo momento. Realice pruebas exhaustivas después de cada actualización e identifique las vulnerabilidades desde el principio.

7. Complementos de seguridad de comercio electrónico

Dependiendo de la plataforma de la tienda, puede haber cientos de extensiones que se centren en características de seguridad particulares. Siempre instale complementos de páginas oficiales o fuentes confiables.

Explore las soluciones disponibles antes de comprometerse con un solo complemento. Utilice recursos en línea de confianza para conocer las tendencias de la industria e identificar los complementos de seguridad más populares.

Muchos complementos tienen versiones gratuitas que pueden proporcionar suficiente funcionalidad para cumplir con los requisitos de su tienda. Algunas de las funciones y herramientas de seguridad esenciales incluyen:

- Bloqueo de direcciones IP

- Sistemas de verificación de direcciones (AVS)

- Geolocalización

- Agregar CAPTCHA

- Verificación de edad

Instale únicamente complementos que aporten valor real al sistema de seguridad. Tener demasiados complementos puede volverse rápidamente difícil de administrar y ralentizar su sistema.

8. Atención al cliente

El cliente suele ser la primera persona en darse cuenta y denunciar un fraude. Un comerciante de comercio electrónico debe estar listo para ayudar al cliente y reaccionar en consecuencia. El problema informado puede ser solo un indicador de una infracción más amplia. Su primer paso es proteger al cliente y luego determinar si otros clientes se ven afectados. Coordine con el procesador de pagos y el emisor de la tarjeta para investigar a fondo.

El servicio de atención al cliente está en primera línea y su reacción inicial es vital para contener el daño a su marca y negocio.

Nota: Manténgase actualizado con tendencias de fraude de comercio electrónico para combatir el comportamiento fraudulento de manera más eficiente.

9. Reducir la superficie de ataque

Un sitio web de comercio electrónico solo debe recopilar los datos necesarios para el proceso de pago. Uno de los métodos más exitosos para combatir el fraude es no almacenar la información de pago de los clientes. Si la información no está disponible en ninguno de sus sistemas, el incentivo para un posible ataque está ausente.

La tokenización de pagos ha ayudado a reducir la superficie de ataque de las tiendas de comercio electrónico. Si un atacante logra apoderarse del token de un cliente, el daño se limita a un solo sitio web.

10. Autenticación de dos factores (2FA)

Poner en marcha autenticación de dos factores es simple y muy eficaz para prevenir el fraude. La mayoría de los vectores de ataque se vuelven ineficaces mediante la autenticación de dos factores.

Los sistemas de gestión de contenido proporcionan numerosos complementos con interfaces y funciones fáciles de usar. Por ejemplo, instalar autenticación de dos factores en WordPress es un proceso rápido y sencillo.

El uso de 2FA para verificar los pagos de los clientes puede interrumpir el flujo de pago y aumentar las tasas de abandono. Comerciantes con negocios de alto riesgo debería considerar seriamente la implementación de este tipo de verificación. Los clientes se están acostumbrando a 2FA y comienzan a apreciar la seguridad adicional.

El uso de 2FA para verificar los inicios de sesión de los empleados se está convirtiendo en un estándar de la industria y todos los comerciantes de comercio electrónico deben implementar esta función.

11. Utilice un servicio de alojamiento web seguro

El servicio de alojamiento web debe tener experiencia con la seguridad del comercio electrónico y trabajar de manera proactiva para mitigar el riesgo potencial.

Elija un servidor web que agregue valor e introduzca capas de seguridad adicionales además de las medidas de seguridad que ya tiene implementadas.

Compruebe si el proveedor de alojamiento web realiza evaluaciones de riesgo y ejercicios de garantía de la información con regularidad.

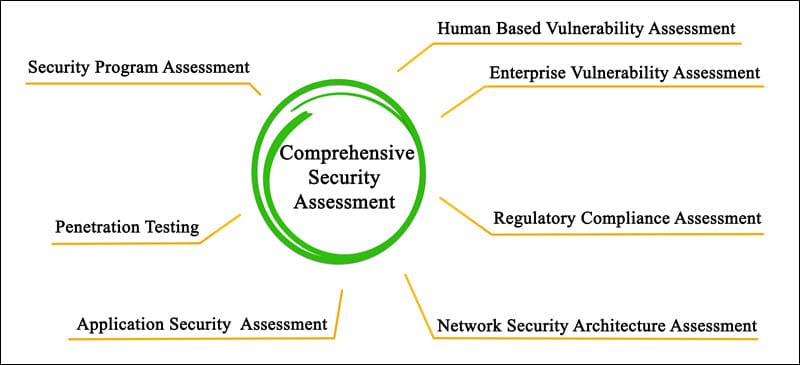

12. Pruebas de vulnerabilidad

Probar regularmente su sistema en busca de fallas de seguridad ayuda a descubrir y solucionar problemas antes de que un atacante los explote. La prueba no debe limitarse a soluciones técnicas y de TI, sino que también debe incluir la respuesta del personal y la eficacia de los procedimientos establecidos.

A todo el sistema evaluación de vulnerabilidad puede tener lugar anualmente o con una capacidad limitada cuando se agregan nuevos servicios o hardware. Los resultados de la prueba y el análisis posterior deben identificar posibles mejoras al sistema existente.

Usar empleados para probar vulnerabilidades es rentable, pero es más probable que surjan problemas potenciales cuando se usa un servicio de terceros especializado.

13. Restringir el acceso con roles definidos por el usuario

Las tiendas de comercio electrónico con varios empleados deben definir roles específicos y restringir el acceso a los sistemas relevantes para esos roles. Por ejemplo, hay pocas razones para que un vendedor acceda al backend de CMS. Además, incluya en la lista blanca IP específicas para que los usuarios bloqueen el acceso desde todas las demás direcciones.

Esta medida de seguridad evita que los atacantes aumenten su acceso y propaguen su actividad a otras partes del sistema.

14. Plan de respuesta al fraude

Independientemente del nivel de preparación, un sitio web de comercio electrónico se verá afectado por el fraude. Gran parte de la actividad fraudulenta ocurre fuera del alcance de la tienda y los comerciantes no pueden evitarlo.

Es esencial tener un plan claro sobre cómo proceder una vez que se dé cuenta de la actividad maliciosa. Coordinar con todos los demás participantes en el proceso de pago. Tome medidas para bloquear la actividad si es posible. Póngase en contacto con el procesador de pagos y el emisor de la tarjeta para que puedan tomar las medidas adecuadas por su parte.

Investigue el problema para averiguar si se trata de un incidente aislado o de un problema más amplio. Su objetivo es proteger su negocio y al cliente y evitar que el fraude siga aumentando.

Amenazas comunes a la seguridad del comercio electrónico

Una vulnerabilidad es un punto de apoyo potencial que permite a los usuarios no autorizados escalar el acceso a otros sistemas centrales. Un ataque tiene como objetivo robar datos confidenciales de clientes y empresas, interrumpir las operaciones de la tienda o exigir pagos para desbloquear servicios críticos.

Las tiendas de comercio electrónico también están muy expuestas al fraude cometido con datos genuinos de los clientes. Los atacantes obtienen información de los clientes a través de la ingeniería social o comprando credenciales robadas. Los datos se utilizan para hacerse cargo de cuentas existentes, crear cuentas falsas y realizar compras fraudulentas.

Las personas no autorizadas utilizan varios vectores de ataque para lograr sus objetivos. Las tiendas de comercio electrónico se enfrentan a amenazas de seguridad todos los días.

Las amenazas a la seguridad del comercio electrónico más comunes son:

- Ataques DDoS (denegación de servicio distribuida) - Las herramientas automatizadas coordinan y envían tráfico excesivo a los servidores del objetivo. El objetivo es abrumar los sistemas de la tienda de comercio electrónico y hacer que no estén disponibles para los clientes y administradores. Los atacantes amenazan con intensificar la denegación de servicio y piden un pago para detener nuevos ataques.

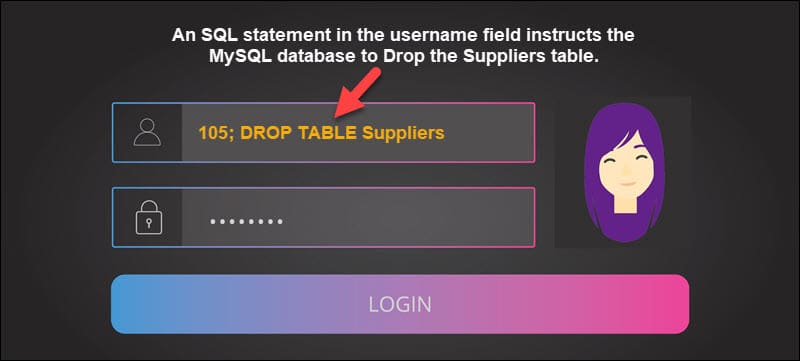

- SQL Injection - Una declaración SQL se coloca en un campo destinado a la entrada del cliente, como el campo de contraseña o la barra de búsqueda. La aplicación web envía la consulta SQL a la base de datos designada. La consulta es procesada por la base de datos y puede resultar en que el atacante extraiga datos o gane control sobre la base de datos.

- Secuencias de comandos entre sitios (XSS) - Un atacante logra insertar código malicioso en el código del sitio web legítimo. Una vez que el cliente visita el sitio web, el script se envía al navegador del cliente. Luego, el software recopila información del sistema del cliente, el navegador, las cookies, etc.

- Ataques de fuerza bruta - Los scripts automatizados intentan adivinar el nombre de usuario y la contraseña de un cliente e iniciar sesión en su cuenta. El software utiliza listas de palabras del diccionario, variaciones comunes de contraseñas o datos recopilados de una infracción anterior.

- Ingeniería social - La ingeniería social es un vector de ataque complejo que tiene varias fases. Un atacante recopila información sobre la víctima, inicia el contacto e intenta establecer una relación. Intentan explotar esa relación para recopilar datos de pago confidenciales o extraer ganancias monetarias directas.

- Correos no deseados - Los mensajes de marketing no solicitados en su sitio web pueden dañar la reputación de la tienda al engañar y confundir a los clientes. Por ejemplo, las cuentas de usuario falsas se utilizan para colocar enlaces en la sección de comentarios de un sitio web. Estos enlaces pueden llevar a los clientes a páginas potencialmente fraudulentas, anunciar servicios ilegales o difundir malware.

- Phishing - Un atacante contacta a una víctima y se hace pasar por una persona o empresa que conoce y en la que confía. El objetivo es persuadir a la víctima para que proporcione información confidencial, como credenciales de inicio de sesión y detalles de pago. Con frecuencia, los atacantes solicitan pagos directos o piden a los usuarios que hagan clic en enlaces que activan software malicioso.

- Fraude de adquisición de cuenta - Personas no autorizadas acceden a la cuenta de un cliente, cambian detalles vitales de la cuenta y realizan compras fraudulentas.

- Software malicioso (troyanos, ransomware, ataques internos) - El malware intenta pasar desapercibido mientras infecta y se propaga por todo el sistema de destino. Los troyanos son un tipo de malware diseñado para aparecer como software útil y convencer a la víctima de que lo instale voluntariamente. El software instalado puede bloquear el acceso o amenazar con eliminar datos valiosos del sistema de la víctima. Sin una copia de seguridad, la única forma de recuperar los datos es pagar el rescate. No hay garantías de que la información vaya a ser devuelta.

- Fraude financiero (robo de identidad) - Los datos de clientes robados se utilizan para crear nuevas cuentas, firmar contratos legalmente vinculantes u ocultar otras actividades ilegales.

Los clientes confían en los comerciantes de comercio electrónico para proteger su información de identificación personal. Asegúrese de que los servicios principales de su tienda sean seguros aplicando las mejores prácticas y herramientas.

Conclusión

Utilice esta lista completa de funciones de seguridad para hacer que su sitio web de comercio electrónico y sus clientes sean más seguros. No dude en implementar varias o todas las funciones y prácticas de seguridad enumeradas, ya que no requieren una inversión significativa o experiencia técnica.

Avanzado métodos y herramientas de autenticación de pago poco a poco están disponibles para un número mayor de comerciantes de comercio electrónico. Estas herramientas ayudan a los comerciantes a crear un entorno en línea seguro.