Introducción

Los sitios web de comercio electrónico utilizan cuentas de clientes personalizadas para agilizar los pagos, ofrecer descuentosy configurar programas de fidelización. Si una persona no autorizada se hace cargo de la cuenta de comercio electrónico de un cliente, puede aprovechar estas funciones para realizar transacciones ilícitas.

El fraude de adquisición de cuentas (ATO) afecta gravemente a los clientes y tiene un efecto dominó en los niveles de devolución de cargo y la reputación de la marca.

Descubra cómo funciona el fraude de apropiación de cuentas y cómo proteger a los clientes y a su negocio de comercio electrónico.

¿Qué es el fraude de apropiación de cuentas?

El fraude de apropiación de cuenta (ATO) ocurre cuando un atacante logra acceder a una cuenta de usuario legítima. El atacante utiliza ese acceso para recopilar información personal y de pago, cambiar los detalles de la cuenta o iniciar transacciones haciéndose pasar por el propietario de la cuenta.

Una toma de control de cuenta se convierte en robo de identidad si el acceso se utiliza para abrir nuevas cuentas, solicitar tarjetas de crédito o solicitar préstamos bancarios.

Este tendencia de fraude de comercio electrónico es difícil de descubrir ya que los atacantes mantienen patrones de uso normales y permanecen sin ser detectados durante largos períodos. Los clientes primero se dan cuenta de que fueron víctimas de fraude de apropiación de cuenta una vez que su cuenta ya no es accesible o ven cargos desconocidos en sus extractos bancarios.

Nota: Aprenda más sobre tipos y fraude de comercio electrónico.

Objetivos y metas de adquisición de cuentas

El objetivo del fraude de adquisición de cuentas es obtener ganancias monetarias ilegales. La mayoría de los intentos de ATO se dirigen a cuentas que permiten a los usuarios realizar compras, transferir fondos o contener datos personales confidenciales.

Los objetivos típicos del fraude de adquisición de cuentas incluyen:

- Cuentas de correo electrónico.

- Perfiles de redes sociales.

- Cuentas bancarias en línea.

- Cuentas de clientes (eCommerce).

- Modelos comerciales que utilizan áreas protegidas por contraseña.

Los atacantes siempre buscan escalar el acceso apuntando a varias cuentas que pertenecen a la misma persona. Por ejemplo, hacerse cargo de una cuenta de correo electrónico sirve como puerta de entrada para acceder a la cuenta de comercio electrónico de esa persona.

Fraude de adquisición de cuentas en el comercio electrónico

Las cuentas de los clientes, los pagos con un solo clic y los programas de fidelización son formas seguras de aumentar los márgenes de beneficio. Sin embargo, estas características han hecho sitios web de comercio electrónico un objetivo principal para el fraude de adquisición de cuentas. Los tipos de comerciantes de comercio electrónico fraudulentos de ATO que tienen más probabilidades de encontrar incluyen:

- Fraude de cuenta bancaria - Los clientes usan sus cuentas bancarias en línea para iniciar transacciones, solicitar préstamos bancarios, agregar firmantes autorizados y solicitar nuevas tarjetas de crédito. Si un usuario no autorizado obtiene acceso a dicha cuenta, tendría las mismas capacidades. Por lo general, los atacantes bloquean al propietario de la cuenta y transfieren fondos o compran productos en sitios web de comercio electrónico utilizando métodos de pago que no son tarjetas de crédito.

- Fraude de tarjeta de credito - Las compras realizadas con información de tarjetas de crédito robadas son una amenaza constante para las tiendas de comercio electrónico. Los sitios web que permiten a los clientes que regresan almacenar detalles de pago y reutilizarlos para compras posteriores están especialmente en riesgo. Las personas no autorizadas pueden pagar desde la cuenta del cliente y ya no necesitan la información real de la tarjeta de crédito. Los comerciantes que ofrecen pagos con un solo clic deben monitorear de cerca las cuentas de los clientes e introducir autenticación de dos factores para verificar los cambios en la información de la cuenta.

- Fraude de lealtad - La mayoría de comerciantes de comercio electrónico ofrecer descuentos y programas de fidelización a los clientes que regresan. Los puntos otorgados en los programas de fidelización son un objetivo ideal para el fraude de adquisición de cuentas. Los comerciantes tienden a no implementar sistemas de validación estrictos para gastar puntos de fidelidad. Estas transacciones pasan desapercibidas para las organizaciones bancarias y financieras y facilitan a los atacantes ocultar sus actividades.

El fraude de apropiación de cuenta no solo da como resultado la pérdida de reputación y productos enviados. Los comerciantes a menudo necesitan reembolsar a las víctimas de fraude y pagar las tarifas asociadas con el reembolso posterior y solicitudes de devolución de cargo.

¿Cómo ocurre el fraude de adquisición de cuentas?

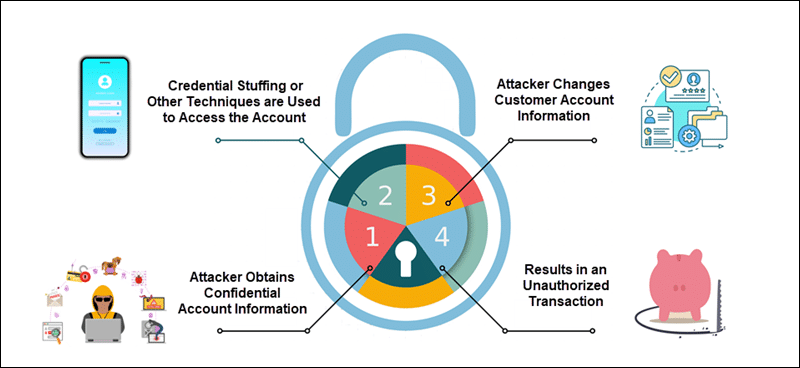

Para hacerse cargo de una cuenta, un atacante emplea un conjunto de técnicas en varias etapas distintas:

- Una persona no autorizada adquiere paquetes de información personal, credenciales de inicio de sesión, correos electrónicos o números de teléfono. Esta etapa generalmente implica la compra de información de fuentes criminales. Pero la información también puede provenir de ataques de hombre en el medio, campañas de phishing, ingeniería social, etc.

- Si la información es específica del usuario y del servicio, por ejemplo, proviene de una infracción de la empresa, un usuario no autorizado puede simplemente iniciar sesión. Los atacantes también usan sistemas automatizados para probar un gran número de credenciales en las páginas de inicio de sesión hasta que acceden con éxito a una cuenta (relleno de credenciales ).

- Una vez que obtienen acceso, los atacantes intentan modificar la información de la cuenta, por ejemplo, correos electrónicos de contacto, números de teléfono, contraseñas, PIN, etc. La mayoría de los servicios requieren autenticación adicional para cambiar los detalles de la cuenta, como la verificación del correo electrónico. Sin embargo, en esta etapa, es posible que los atacantes sofisticados ya tengan acceso a la cuenta de correo electrónico del cliente o tengan los medios para interceptar llamadas o notificaciones automáticas.

- Si una persona no autorizada logra cambiar los detalles de la cuenta, se ha apoderado de la cuenta del cliente y puede realizar transacciones y pagos.

¿Cuáles son las técnicas comunes de fraude de ATO?

Algunos de los vectores de ataque de adquisición de cuentas más utilizados incluyen:

- Phishing - Phishing Los métodos tienen mucho éxito tanto en la recopilación masiva de datos como en los ataques altamente dirigidos. Los correos electrónicos, URL y sitios web fraudulentos se utilizan para difundir malware y recopilar información personal y de pago.

- Relleno de credenciales - La mayoría de los usuarios tienden a reciclar sus credenciales y utilizarlas para acceder a varias cuentas. Los ataques automatizados de relleno de credenciales utilizan listas que contienen nombres de usuario y contraseñas genuinos. Evitan los bloqueos de cuentas al intentar hacer coincidir solo una contraseña con cada nombre de usuario. Estos ataques son más avanzados que Ataques de fuerza bruta, donde los scripts automatizados intentan adivinar nombres de usuario y contraseñas usando diccionarios y contraseñas comunes y sus variaciones.

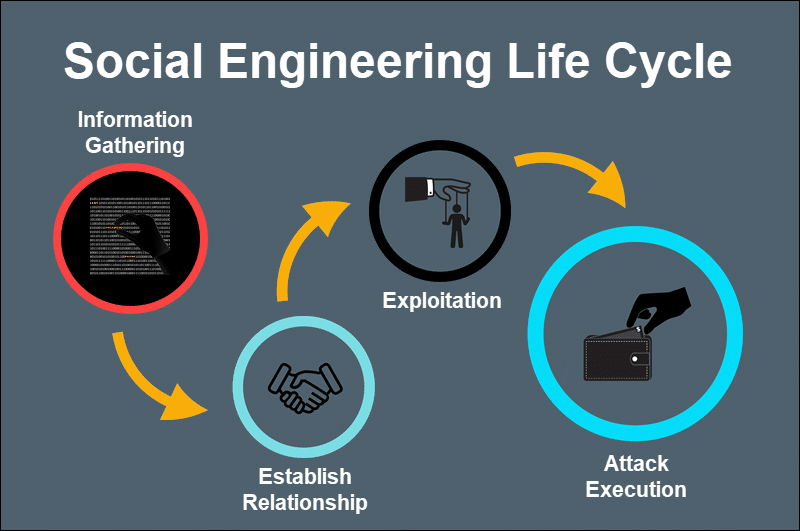

- Ingeniería social - Ataques de ingeniería social son un conjunto de acciones sofisticadas y complejas que engañan al propietario de la cuenta para que proporcione voluntariamente sus datos personales confidenciales. Estos métodos incluyen los vectores scareware, pretexting o quid pro quo.

- Ataques de intermediario - Un atacante logra ubicarse entre la víctima y el sitio web genuino. Por ejemplo, configurar una copia del sitio web original y usarlo para recopilar información confidencial del cliente.

¿Cómo prevenir el fraude por apropiación de cuentas?

Invertir en costosas soluciones de software para mitigar los niveles de riesgo no es viable para la mayoría de las tiendas de comercio electrónico. Los comerciantes de comercio electrónico deben establecer políticas de contraseñas seguras en sus sitios web. Las siguientes funciones y procesos ayudan a ralentizar a los atacantes y a limitar el daño causado por el fraude de apropiación de cuentas:

- Monitoreo proactivo - Identifique los intentos de fraude ATO antes de que infrinjan su sistema. Mantenga un registro de múltiples intentos de inicio de sesión patrones de uso de IP sospechosos, un aumento repentino de compras en países y regiones específicos, etc. Realice un seguimiento de los pedidos grandes y compruebe siempre si hubo algún cambio en la información de la cuenta antes de que se realizaran dichos pedidos.

- Autenticación de dos factores (2FA) - A los comerciantes les preocupa que la autenticación de dos factores afecte negativamente la experiencia del cliente. Sin embargo, el uso de sistemas 2FA para verificar cambios en la información personal y de la cuenta reduce considerablemente el riesgo de fraude de adquisición de cuenta. Solo los ataques más sofisticados pueden eludir la 2FA.

- Supervisar programas de fidelización - Realice un seguimiento del gasto de puntos de fidelidad en su sitio web y aplique el mismo nivel de escrutinio que con las transacciones habituales. Un cliente que cambia los detalles de su cuenta antes de gastar puntos de fidelidad debe pedirle que investigue la transacción con más detalle.

- Tokenization - Los pagos con token no evitan la apropiación de cuentas. Si un token se ve comprometido, la información de pago no se puede reutilizar para otras cuentas y el daño se puede contener fácilmente. Tokenization mantiene segura la información de pago personal del cliente y aumenta sustancialmente la confianza del cliente.

Comerciantes de comercio electrónico, bancos y procesadores de pago necesitan trabajar juntos para compartir información y los conocimientos para proteger a los clientes. Comuníquese regularmente con su procesador de pagos para ayudar a desarrollar prácticas que puedan prevenir el fraude ATO y mantener sus niveles de devolución de cargo bajo control.

Conclusión

Ahora sabe cómo ocurre el fraude ATO y comprende sus principales objetivos. Utilice este conocimiento para desarrollar una estrategia sólida y eficaz para prevenir el fraude de adquisición de cuentas.

Los nuevos desarrollos como la tokenización y la biometría harán que el proceso de pago sea más seguro, pero es fundamental ir un paso por delante.