Introducción

Negocios que quieren procesar pagos con tarjeta deben cumplir con el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS).

El PCI DSS enumera los requisitos organizativos, técnicos y de procedimiento que una empresa debe adoptar para proteger los datos de los titulares de tarjetas.

Cada uno de los 12 requisitos de PCI DSS tiene varios subrequisitos que brindan un resumen de medidas de control de datos y procedimientos de prueba específicos.

Obtenga una descripción general instantánea de los requisitos de cumplimiento de PCI utilizando esta conveniente lista de verificación.

Cláusula de exención de responsabilidades: Este artículo proporciona una descripción general amplia del Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS). No debe considerarse como una guía oficial para lograr el cumplimiento de PCI.

1. Instalar y mantener un cortafuegos

A cortafuegos es un dispositivo de seguridad o una solución de software que controla el tráfico de red entrante y saliente. Los firewalls son esenciales para proteger servidores, dispositivos de red y aplicaciones dentro del entorno de datos del titular de la tarjeta (CDE).

Nota: El entorno de datos del titular de la tarjeta (CDE) consta de componentes del sistema, personal y políticas que facilitan la recopilación, el procesamiento o la transferencia de datos del titular de la tarjeta y de autenticación.

Al implementar una solución integral de firewall, los comerciantes pueden:

- Restrinja y monitoree el tráfico entrante y saliente al CDE.

- Denegar el acceso a los componentes críticos del sistema desde las redes públicas.

- Evite el tráfico saliente no autorizado.

- Sincronice las configuraciones de firewall y enrutador en todos los sistemas.

- Coloque cortafuegos entre los puntos de acceso inalámbrico y los sistemas que procesan datos de autenticaciones y titulares de tarjetas.

- Configure zonas desmilitarizadas (DMZ) y asegúrese de que no haya componentes CDE dentro de la DMZ.

- Introducir medidas que eviten la suplantación de DNS.

- Instale cortafuegos personales en todos los dispositivos móviles utilizados para acceder al CDE.

Las organizaciones que deseen procesar pagos con tarjeta también deben:

- Documente sus políticas para aprobar y probar configuraciones de firewall y enrutador.

- Cree diagramas de red que muestren todas las conexiones entre los componentes del sistema que manejan los datos del titular de la tarjeta y las redes públicas (incluidos todos los puntos de acceso inalámbrico).

- Utilice diagramas para mostrar los flujos de datos de titulares de tarjetas a través de sistemas y redes.

- Defina y documente las responsabilidades, roles y grupos a cargo de la administración de la red.

- Implemente firewalls para cada punto de acceso a Internet y entre la zona de red interna y desmilitarizada (DMZ).

- Enumere protocolos, puertos y servicios, incluida la justificación de su implementación.

- Revise y modifique la configuración y los procedimientos del firewall cada 6 meses.

Los comerciantes también pueden utilizar cortafuegos y enrutadores para aislar los componentes críticos del sistema de la red más amplia. Segmentación de red reduce el alcance de una evaluación de PCI y puede mantener bajo control los costos relacionados con PCI.

2. No utilice los valores predeterminados proporcionados por el proveedor

Las cuentas de usuario y las contraseñas predeterminadas proporcionadas por proveedores externos son vulnerables y es probable que ya estén comprometidas. Antes de instalar sistemas y soluciones de software de terceros, los comerciantes deben:

- Cambie todas las contraseñas proporcionadas por proveedores externos.

- Deshabilite y elimine todas las cuentas de usuario predeterminadas.

- Cambie la configuración predeterminada del proveedor en todos los dispositivos inalámbricos.

- Cumpla con los estándares de la industria al configurar los componentes del sistema.

- Elimine scripts, protocolos y otras funcionalidades innecesarias de las soluciones de los proveedores.

- Uso cifrado fuerte para proteger el acceso de administrador desde dispositivos remotos.

- Mantener un inventario actualizado de componentes de terceros en contacto con el CDE.

Las políticas de contraseñas y los requisitos de configuración para los componentes proporcionados por los proveedores deben estar bien documentados y estar disponibles para los empleados. El personal debe recibir una amplia formación y ser capaz de consultar la documentación mientras realiza las tareas cotidianas.

3. Proteger los datos almacenados del titular de la tarjeta

Al codificar, codificar y truncar los datos de titulares de tarjetas recopilados, los comerciantes pueden evitar que los posibles atacantes lean información confidencial, incluso si logran eludir otros controles de seguridad.

Todos los datos recopilados del titular de la tarjeta deben cifrarse. Los comerciantes también deben asegurarse de que:

- Solo almacene la cantidad mínima de datos necesarios para realizar actividades comerciales.

- Mantenga los datos históricos almacenados solo durante el tiempo que sea necesario.

- No almacene datos de autenticación como el CVV, datos de chip de tarjeta o PIN de cliente.

- Si es necesario mostrar el número de cuenta personal (PAN) del cliente, siempre debe ocultarse. Solo se pueden mostrar los primeros 6 y los últimos 4 dígitos del PAN.

- Hash, truncar o cifrar números de cuenta personal (PAN) almacenados.

- Documentar los procedimientos para la protección de las claves criptográficas utilizadas para cifrar los datos del titular de la tarjeta.

Los procedimientos y políticas relacionados con el cifrado de los datos almacenados del titular de la tarjeta deben documentarse y ponerse a disposición de todas las partes relevantes.

4. Cifrar las transmisiones de datos del titular de la tarjeta

El estándar de seguridad de datos PCI prohíbe la transferencia de datos de titulares de tarjetas sin cifrar a través de redes públicas.

Los atacantes pueden interceptar y robar datos o apuntar a sistemas vulnerables para obtener acceso privilegiado al CDE.

Para proteger las transferencias de datos a través de redes abiertas, los comerciantes deben:

- Implemente protocolos sólidos de criptografía y transferencia de datos.

- Use las mejores prácticas de la industria para un cifrado fuerte para proteger las redes inalámbricas expuestas.

- No compartir PAN desprotegidos mediante servicios de mensajería, como servicios de chat, correos electrónicos o SMS.

Las políticas y los procedimientos técnicos para cifrar las transferencias de datos deben estar escritos y ser accesibles para los empleados.

5. Use y actualice rutinariamente el software antivirus

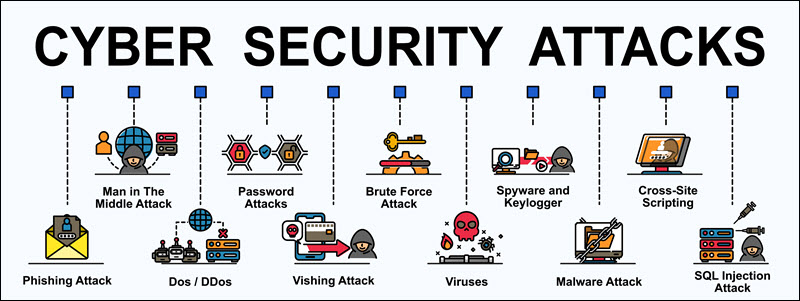

Las empresas encuentran software malicioso como virus, gusanos y troyanos todos los días. Para proteger el entorno de datos del titular de la tarjeta de diferentes tipos de malware, se espera que los comerciantes:

- Implemente software antivirus en todos los componentes y soluciones del sistema.

- Asegúrese de que el software antivirus automatizado pueda hacer frente a las amenazas de malware comunes.

- Realice evaluaciones periódicas en otros sistemas que no estén bajo amenaza directa de malware.

- Mantenga todas las soluciones antivirus actualizadas y realice análisis periódicos.

- Asegúrese de que el antivirus se esté ejecutando en todo momento y no pueda ser desactivado por usuarios no autorizados.

El personal debe tener acceso a la documentación oficial de la empresa que describe las configuraciones antisoftware, las políticas y las responsabilidades de los empleados.

6. Desarrollar y mantener sistemas y aplicaciones seguros

Para desarrollar y mantener sistemas y aplicaciones seguros, de acuerdo con los estándares de la industria de tarjetas de pago, los comerciantes deben:

- Establecer procedimientos para identificar y clasificar las vulnerabilidades conocidas en diferentes categorías según su nivel de amenaza (alto, medio, bajo).

- Proteja los componentes del sistema de vulnerabilidades conocidas mediante la instalación de parches de seguridad proporcionados por el proveedor. Los parches críticos deben aplicarse en el plazo de un mes desde su lanzamiento.

- Aplique políticas estrictas de InfoSec durante todo el proceso de desarrollo al crear aplicaciones personalizadas.

- Elimine los usuarios de prueba y desarrollo antes de que se publiquen las aplicaciones personalizadas.

- Revise el código personalizado antes del lanzamiento para identificar posibles vulnerabilidades.

Es esencial seguir estrictos procedimientos de seguridad cada vez que se introducen nuevas soluciones y componentes en el CDE:

- Los entornos de prueba y desarrollo deben mantenerse separados de los componentes activos.

- Los roles, usuarios y responsabilidades en los entornos de desarrollo y prueba deben mantenerse separados para los usuarios habituales.

- Los datos del titular de la tarjeta no deben utilizarse con fines de prueba.

- Todos los usuarios de prueba deben eliminarse antes de que una nueva solución entre en funcionamiento.

- Una vez que un cambio entra en vigencia, toda la documentación y los procedimientos deben actualizarse para reflejar las modificaciones.

El sistema debe fortalecerse para resistir las vulnerabilidades comunes que afectan el proceso de codificación. Éstos incluyen:

- Defectos de inyección como inyección SQL.

- El búfer se desborda.

- Almacenamiento de datos sin cifrar o inseguro.

- Error al cifrar la transferencia de datos a través de redes no cifradas.

- El fracaso para manejar adecuadamente los errores.

- Secuencias de comandos entre sitios.

- Medidas de control de acceso mal implementadas.

- Falsificación de solicitud entre sitios.

- Autenticación rota.

Los comerciantes también deben asegurarse de que todas las aplicaciones públicas se actualicen periódicamente y estén protegidas contra amenazas y vulnerabilidades conocidas. Toda la documentación que describa estos procedimientos debe estar fácilmente disponible para el personal designado.

7. Restringir el acceso a los datos del titular de la tarjeta

Solo las personas que necesitan datos del titular de la tarjeta para completar sus tareas relacionadas con el trabajo deben tener acceso al CDE. Los comerciantes pueden limitar el acceso de los empleados a los datos del titular de la tarjeta al:

- Decidir cuánto y qué tipo de datos requiere un rol específico y restringir todos los demás privilegios.

- Definición de diferentes niveles de privilegios de usuario.

- Configurar los sistemas de control de acceso para denegar todo de forma predeterminada y otorgar privilegios según el rol.

- Dar a cada usuario privilegiado los derechos de acceso mínimos que necesita para hacer su trabajo.

- Definición de cada puesto, clasificación y función individual en el CDE.

- Brindar acceso solo a los usuarios que reciben la aprobación por escrito de las personas autorizadas dentro de la organización.

Los procedimientos relacionados con los controles de acceso deben estar documentados, actualizados y disponibles para todas las partes relevantes.

8. Asigne una identificación única a cada persona con acceso

Asignar una identificación a cada persona que tiene acceso a los datos del titular de la tarjeta aumenta la responsabilidad personal. Además, las identificaciones únicas permiten a los comerciantes rastrear y registrar eventos iniciados por el usuario en el CDE. Para crear una política integral de gestión de identificación de usuarios:

- Los comerciantes deben crear identificaciones únicas para cada usuario privilegiado.

- Las credenciales deben regularse, modificarse y eliminarse cuando sea necesario.

- El acceso de los usuarios cancelados debe revocarse de inmediato.

- Las cuentas de usuario inactivas deben eliminarse después de 90 días.

- Si los usuarios de servicios de terceros acceden al CDE, deben ser monitoreados en todo momento.

- El número de intentos fallidos de inicio de sesión debe limitarse a 6.

- La duración predeterminada del bloqueo debe ser de al menos 30 minutos o hasta que un administrador elimine el bloqueo.

- Todas las sesiones que hayan estado inactivas durante más de 15 minutos deben volver a autenticarse.

Los comerciantes también deben implementar autenticación de múltiples factores y métodos de verificación adicionales para los usuarios que acceden al CDE de forma remota.

- Verifique la identidad del usuario utilizando métodos de autenticación sólidos antes de permitir cualquier modificación en las credenciales.

- Aplique una política de contraseña segura que requiera contraseñas alfanuméricas que contengan al menos 7 caracteres.

- Los empleados deben cambiar las contraseñas cada 90 días.

- La nueva contraseña debe ser única y no puede ser la misma que las 4 contraseñas anteriores para el mismo usuario.

- Las contraseñas del sistema para el inicio de sesión inicial deben ser únicas y los usuarios deben cambiarlas durante el primer inicio de sesión.

- Los dispositivos físicos, como los tokens de inicio de sesión, no se pueden compartir y deben asignarse a una persona específica.

Las políticas de contraseñas deben estar bien documentadas y ayudar a los empleados crear contraseñas robustas, y explicar por qué es fundamental evitar las contraseñas genéricas o débiles.

9. Restricción del acceso físico a los datos del titular de la tarjeta

Es necesario controlar el acceso físico a dispositivos que contienen datos de titulares de tarjetas o que pueden proporcionar acceso a datos de titulares de tarjetas, como puntos de acceso inalámbrico. Los comerciantes deben considerar implementar controles de entrada físicos y lógicos como cámaras de video, tarjetas de identificación de empleados o PIN.

Los comerciantes deben establecer procedimientos para diferenciar entre visitantes y personal interno. Estos procedimientos deben asegurar que:

- Los visitantes están autorizados antes de ingresar a una instalación y son escoltados en todo momento.

- Los visitantes deben identificarse y diferenciarse de los empleados, por ejemplo, entregándoles una credencial.

- Los visitantes deben dejar el gafete al salir de las instalaciones.

- Es necesario mantener un registro de la actividad del visitante.

Todos los medios físicos deben estar protegidos, respaldados y su distribución estrictamente controlada. Los medios que contienen datos de titulares de tarjetas deben triturarse, incinerarse o triturarse una vez que ya no se necesitan. Los comerciantes deben asegurarse de que los datos no se puedan recuperar del dispositivo físico o papel destruido.

Es necesario mantener una lista de dispositivos físicos, y las superficies de los dispositivos deben revisarse periódicamente para detectar posibles manipulaciones.

Todas las políticas deben ponerse por escrito y ponerse a disposición del personal pertinente.

10. Rastrear y monitorear el acceso a los recursos de la red y los datos del titular de la tarjeta

Es fundamental establecer un sistema automatizado para rastrear el acceso a los datos del titular de la tarjeta. Los comerciantes deben implementar enlaces de seguimiento de auditoría para registrar todos los accesos a los componentes del sistema. El sistema debe registrar:

- Cada intento individual de acceder a los datos del titular de la tarjeta.

- Cualquier acción realizada por un usuario en particular.

- Cualquier acción realizada por un usuario con acceso raíz o administrativo.

- Cualquier intento de acceso a los registros de seguimiento de auditoría.

- Intentos de acceso no válidos.

- Modificaciones a las cuentas de usuario.

- Cambios en la función del sistema de registros de auditoría.

- La creación y eliminación de objetos a nivel del sistema.

Los comerciantes pueden proteger los registros de auditoría de posibles modificaciones creando copias de seguridad de registros, limitando el acceso a los registros y monitoreando la integridad de los archivos de registro. Para ser efectivos, los registros deben contener la siguiente información:

- ID de usuario

- Tipo de evento

- Fecha y hora del evento

- Éxito o fracaso de la acción intentada

- El autor del evento

- Nombre del sistema afectado

Los comerciantes pueden usar estos registros para identificar anomalías o excepciones en todos los componentes del sistema y CDE.

Los registros del historial de auditoría deben conservarse durante al menos un año, mientras que los últimos tres meses deben estar disponibles para facilitar el acceso.

Los comerciantes también deben asegurarse de que todos los sistemas críticos tengan la hora y la fecha correctas y que estén sincronizados con los estándares de la industria.

La política de registro de seguimiento de auditoría debe escribirse y estar disponible para todos los empleados.

11. Prueba rutinaria de sistemas y procesos de seguridad

Las organizaciones necesitan implementar procesos para probar la presencia de puntos de acceso inalámbrico autorizados y no autorizados. Los comerciantes deben:

- Mantener un inventario de puntos de acceso inalámbrico.

- Implementar procedimientos de respuesta a incidentes.

- Ejecutar interna y externa escaneos de vulnerabilidad al menos cada trimestre.

- El personal calificado debe realizar escaneos internos de vulnerabilidad trimestrales.

- Realice escaneos después de cambios en la configuración de la red.

- Utilizar técnicas de detección y prevención de intrusiones.

Los comerciantes también deben desarrollar metodologías para las pruebas de penetración:

- Esto incluye pruebas de penetración externas mediante la contratación de proveedores externos especializados.

- Ensayos de penetración interna.

- Las vulnerabilidades explotables deben repararse una vez que se detectan, y luego se debe ejecutar una prueba nuevamente.

- La segmentación de la red debe probarse para garantizar que no haya cambios que reduzcan los niveles de seguridad.

- Implemente un mecanismo de detección de cambios y desarrolle procedimientos sobre cómo reaccionar si se detecta un cambio.

Los procedimientos de prueba deben estar bien documentados y accesibles para los empleados que realizan pruebas de penetración y escaneos de vulnerabilidad.

12. Implementar y mantener una política de InfoSec para todo el personal

Los comerciantes deben asegurarse de que todos los empleados cumplan con la política de seguridad oficial de la empresa. La política debe revisarse anualmente o cuando ocurran cambios dentro del CDE. Al menos una vez al año, se debe realizar un análisis integral de evaluación de riesgos que identifique activos críticos y amenazas.

La política de seguridad debe enumerar las responsabilidades de seguridad de la información para todo el personal y:

- Identificar tecnologías cuyo uso requiera la aprobación de personas autorizadas.

- Defina el tipo de autenticación requerida para el uso de tecnologías sensibles.

- Enumere todos los dispositivos y el personal con acceso privilegiado.

- Defina un método para identificar qué usuarios desencadenaron eventos en el CDE.

- Enumere las ubicaciones de acceso a la red aceptables.

- Contener un registro de productos aprobados por la empresa.

Las organizaciones deben designar personas responsables de hacer cumplir la política de uso. Se espera que estos empleados:

- Establecer, documentar y distribuir la documentación de la política.

- Supervisar y analizar alertas de seguridad.

- Administrar cuentas de usuario.

- Supervisar y controlar el acceso a los datos de los usuarios.

- Distribuir planes de respuesta a incidentes de seguridad y procedimientos de escalamiento.

- Implementar un programa formal de concientización sobre seguridad y talleres anuales de capacitación en seguridad.

- Asegúrese de que el personal reconozca formalmente que ha leído y comprendido las políticas de InfoSec.

Si una organización utiliza los servicios de un proveedor externo, debe:

- Enumere los proveedores de servicios y qué servicios brindan.

- Tener acuerdos por escrito con proveedores externos en los que reconozcan que son responsables de proteger los datos de los titulares de tarjetas mutuos.

- Establecer un proceso formal para contratar a los proveedores de servicios.

- Mantener un programa de seguimiento de los proveedores de servicios.

- Especifique qué proveedor es responsable de qué requisito PCI DSS.

Los comerciantes también deben implementar un plan de respuesta a incidentes que define:

- Roles, responsabilidades y estrategias de comunicación en caso de violación de datos.

- Un proceso de recuperación empresarial.

- Un proceso de respaldo de datos.

- Un análisis de los requisitos legales.

- Personal designado que debe estar disponible 24/7 en caso de un incidente.

- Programas de formación que aborden específicamente los procedimientos de incumplimiento.

- Procesos para modificar y evolucionar los planes de respuesta de acuerdo con las lecciones aprendidas.

Los empleados potenciales deben ser evaluados antes de su contratación. Esto incluye ponerse en contacto con empleadores anteriores o verificar si el empleado tiene antecedentes penales.

Conclusión

Comerciantes que desean implementar y mantener los estándares PCI requeridos y regularmente aprobar las evaluaciones PCI anuales necesidad de planificar a largo plazo.

Los estándares de seguridad de datos de PCI deben integrarse en sus actividades comerciales diarias y convertirse en una parte integral de la estrategia de seguridad general.