Introducción

Los clientes comparten voluntariamente información personal y detalles de la tarjeta de pago cuando compran un producto o se registran para un servicio. Confían en el proceso de pago y creen que las empresas van a proteger sus datos enérgicamente.

Para proteger los datos de los titulares de tarjetas, las organizaciones deben implementar políticas y soluciones técnicas que mitiguen el riesgo y contrarresten activamente el fraude y otras amenazas a la seguridad. Una empresa que desee procesar pagos con tarjeta debe cumplir con el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS).

Obtenga información sobre PCI DSS y por qué cumplir con sus requisitos hace que los pagos con tarjeta sean más seguros.

Cláusula de exención de responsabilidades: Este artículo sirve como una descripción general del Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS). Proporciona pautas generales y no debe considerarse como una guía oficial para lograr el cumplimiento de PCI.

Definición de cumplimiento de PCI

El Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) es un conjunto de requisitos y procedimientos de evaluación de seguridad destinados a organizaciones que recopilan, transmiten y procesan información confidencial de titulares de tarjetas.

PCI DSS describe las medidas mínimas de seguridad de datos que los bancos, comerciantes y otros proveedores externos deben implementar para garantizar que los datos de autenticación y del titular de la tarjeta no se vean comprometidos.

Las organizaciones deben cumplir con los requisitos de PCI DSS y aprobar una evaluación de PCI para ser consideradas compatibles con PCI.

Según su nivel de cumplimiento, se solicita a los comerciantes que presenten un Informe de cumplimiento (ROC) emitido por un Asesor de seguridad calificado (QSA) o que completen un Cuestionario de autoevaluación (SAQ) de PCI.

El adquirente (banco mercantil) revisa el ROC o SAQ enviado, consulta con las marcas de tarjetas relevantes y autoriza al comerciante a procesar pagos con tarjeta.

¿La ley exige el cumplimiento de PCI?

Las marcas de tarjetas de pago (Visa, Mastercard, American Express, Discover y JCB) aplican PCI DSS para asegurarse de que todos los participantes en el proceso de pago tengan una estrategia de seguridad de datos eficaz y coherente.

El PCI DSS y los documentos de respaldo son publicados y actualizados periódicamente por el PCI Security Standards Council (SSC). El PCI SSC no es una agencia gubernamental y el cumplimiento de PCI no es una obligación legal.

Las leyes internacionales y locales pueden obligar a las empresas a implementar políticas y soluciones técnicas adicionales para manejar los datos de los titulares de tarjetas y la información de identificación personal (PII). Dichas leyes y reglamentos tienen prioridad sobre los estándares de seguridad de datos PCI.

Niveles de cumplimiento de PCI DSS

PCI DSS es un estándar global y se aplica a todas las organizaciones que manejan datos de titulares de tarjetas. Sin embargo, las empresas varían en tamaño y tienen diferentes modelos comerciales y capacidades organizacionales.

Las principales marcas de tarjetas, como Visa y Mastercard, imponen el cumplimiento de PCI en coordinación con los bancos adquirentes. Los comerciantes están segmentados en cuatro (4) niveles para agilizar el proceso de evaluación. Los 4 niveles de cumplimiento de PCI se basan en la cantidad de transacciones con tarjeta que un comerciante procesa anualmente.

El nivel determina el tipo de evaluación que un comerciante debe completar durante una auditoría de PCI.

| Transacciones con tarjeta por año | Evaluación anual de PCI | |

|---|---|---|

| Nivel A1 | 6 millones + | La auditoría debe ser realizada por un asesor de seguridad calificado (QSA). El QSA emite un Informe de Cumplimiento (ROC) oficial que se envía al banco del comerciante |

| Nivel A2 | Entre 1 millón y 6 millones | Autoevaluación mediante un Cuestionario de Autoevaluación (SAQ). El formulario lo completa un empleado que es un Asesor de Seguridad Interna certificado (ISA). Proporcionar un ROC puede ser un requisito para ciertas empresas de Nivel 2. |

| Nivel A3 | Entre 20 000 y 1 millón | Autoevaluación mediante el formulario SAQ correspondiente. |

| Nivel A4 | Menos de 20 000 | Autoevaluación mediante el formulario SAQ correspondiente. |

Hay 9 tipos de cuestionarios de autoevaluación de cumplimiento de PCI.

Determinar qué cuestionario usar depende del modelo comercial de la organización y de cómo planea manejar los datos de los titulares de tarjetas. Los comerciantes deben consultar con su banco o marca de tarjeta de pago para confirmar el tipo de SAQ que deben completar.

Nota: A diferencia de PCI DSS, los requisitos de KYC pueden diferir según el país o la región. Obtenga más información sobre KYC (Know Your Customer) en nuestro artículo ¿Qué es el KYC?

Requisitos de cumplimiento de PCI

El estándar de seguridad de datos PCI define 12 requisitos esenciales para construir y mantener una red segura, detectar vulnerabilidades del sistema y establecer prácticas sólidas de control de acceso.

Contiene recomendaciones para implementar los estándares necesarios y describe los procedimientos de prueba relevantes para evaluar su efectividad.

El cumplimiento de PCI es un proceso abierto que obliga a los comerciantes a integrar los requisitos de PCI en sus actividades comerciales diarias.

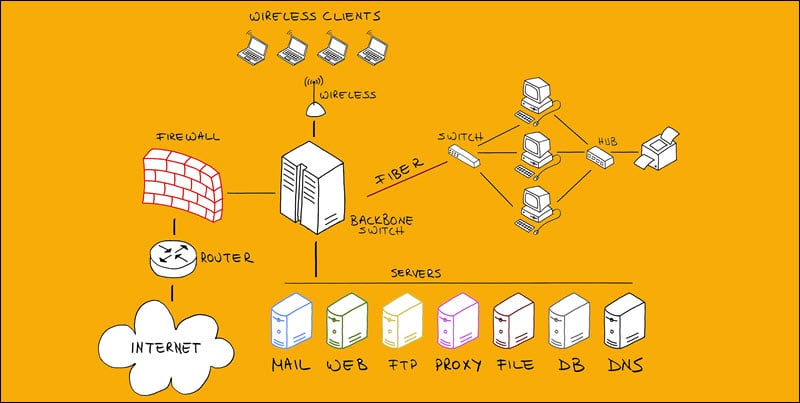

Instalar y mantener un cortafuegos

Un firewall es un dispositivo de seguridad o una solución de software que supervisa y controla el tráfico de red entrante y saliente. Los cortafuegos protegen las redes informáticas internas de accesos externos no autorizados y ataques maliciosos.

Las conexiones de red entre los componentes del sistema que manejan datos confidenciales y las redes públicas que no son de confianza deben restringirse y, en algunos casos, prohibirse. Es esencial documentar los flujos de información del titular de la tarjeta y diseñar procedimientos y estándares explícitos de configuración de cortafuegos y enrutadores.

Los dispositivos portátiles con acceso a Internet, como computadoras portátiles o teléfonos inteligentes, también deben tener firewalls personales si los empleados los usan para acceder al entorno del titular de la tarjeta.

Los empleados deben recibir capacitación continua para reconocer amenazas potenciales y seguir los estándares de seguridad apropiados al configurar y administrar firewalls.

No utilice valores predeterminados proporcionados por el proveedor

El uso de contraseñas de sistema predeterminadas proporcionadas por un proveedor es un lapso de seguridad importante. Es probable que dichas contraseñas ya estén comprometidas y sean un blanco fácil para ataques de fuerza bruta.

Todas las contraseñas predeterminadas para usuarios del sistema, dispositivos y soluciones de software deben reemplazarse con contraseñas seguras y únicas.

Las cuentas de usuario predeterminadas deben desactivarse permanentemente antes de instalar un nuevo sistema. De lo contrario, un atacante malicioso puede reactivar la cuenta deshabilitada y usarla para acceder a componentes vitales del sistema.

Las instrucciones y los procedimientos para eliminar los usuarios y contraseñas predeterminados proporcionados por el proveedor deben estar bien documentados. Los empleados pueden usar estas pautas como un recurso valioso al crear y actualizar las contraseñas del sistema.

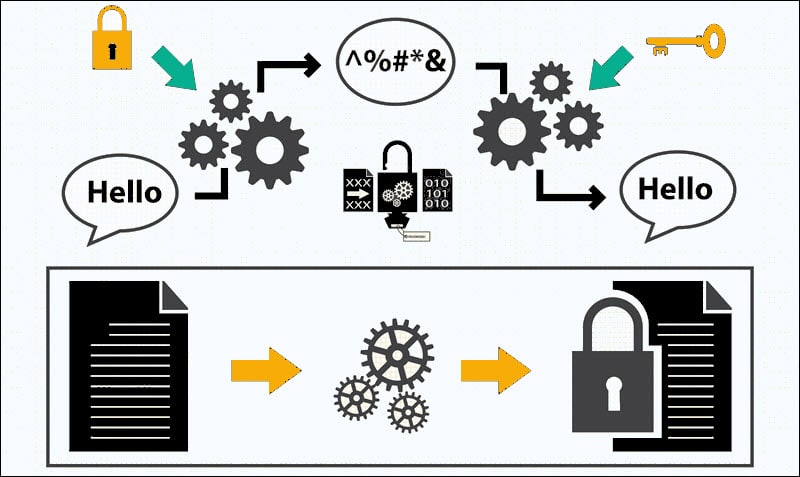

Cifrar los datos almacenados del titular de la tarjeta

Las empresas deben evitar almacenar datos innecesarios del titular de la tarjeta siempre que sea posible. La información almacenada del titular de la tarjeta debe cifrarse, enmascararse, cifrarse o truncarse. El cifrado de datos evita que posibles atacantes lean o utilicen datos robados sin la clave criptográfica correspondiente.

| Datos del titular de la tarjeta | Datos de autenticación |

|---|---|

| PAN - Número de cuenta personal | CVV |

| Nombre del titular de la tarjeta | Código Postal |

| Fecha de caducidad | Datos de banda magnética |

| Número de servicio | Datos del chip de la tarjeta |

Los comerciantes deben crear una política formal que describa las reglas para recopilar y almacenar datos de autenticación y del titular de la tarjeta. La política debe contener marcos de tiempo y procedimientos que expliquen cómo borrar de manera segura y permanente la información del titular de la tarjeta una vez que ya no se necesite.

Los datos de autenticación encriptados deben eliminarse tan pronto como se complete el proceso de autorización.

Cifrar transmisiones de datos de titulares de tarjetas

Enviar datos de titulares de tarjetas sin cifrar a través de redes públicas es excepcionalmente arriesgado. Los atacantes usan diferentes técnicas, como Hombre en el medio ataques, para interceptar y robar datos. Las empresas deben implementar un cifrado de datos sólido, protocolos de transporte seguros y utilizar certificados y claves de cifrado de confianza al transmitir información confidencial.

Los procedimientos y políticas para cifrar las transmisiones de datos de titulares de tarjetas deben estar bien documentados y ser accesibles para que los empleados puedan consultar la documentación cuando sea necesario.

Los comerciantes también deben crear y aplicar reglas que prohíban a los empleados y usuarios finales compartir números de cuenta personal (PAN) y otros datos de autenticación y de titulares de tarjetas mediante correos electrónicos, servicios de chat u otros canales abiertos de comunicación.

Usar y actualizar rutinariamente el software antivirus

Innumerables virus y otros programas maliciosos atacan regularmente a las empresas que procesan pagos en línea. Todos los componentes del sistema deben estar protegidos por un software antivirus automatizado que esté activo las 24 horas del día, los 7 días de la semana.

Todos los días se descubren nuevos virus, vectores de ataque y exploits, por lo que es imperativo actualizar y actualizar las soluciones antivirus de manera constante. El personal capacitado también debe revisar los registros de antivirus y realizar un seguimiento de las vulnerabilidades conocidas y el software malicioso.

Desarrollar y mantener sistemas y aplicaciones seguros

Los comerciantes deben consultar los sitios web especializados en seguridad en línea, los medios de comunicación confiables y las páginas oficiales de los proveedores para conocer las posibles vulnerabilidades del sistema y cómo protegerse contra estas amenazas de seguridad recién descubiertas.

Es fundamental clasificar las amenazas potenciales en diferentes categorías (riesgo alto, riesgo medio y riesgo bajo). De esta manera, los comerciantes pueden priorizar qué vulnerabilidad abordar primero y decidir cómo asignar los recursos adecuadamente.

Todos los sistemas deben estar siempre actualizados y parcheados con los últimos parches de seguridad. Antes de implementar nuevas aplicaciones, se deben eliminar todos los usuarios de cuentas de desarrollo o de prueba.

Restringir el acceso a los datos del titular de la tarjeta

Las cuentas de usuario que tienen acceso a los datos del titular de la tarjeta son una responsabilidad potencial. Los comerciantes deben mantener al mínimo el número de empleados con tales privilegios.

Es vital proporcionar acceso solo a los empleados que de otro modo no podrían completar sus tareas relacionadas con el trabajo. Por ejemplo, un oficial de evaluación de riesgos puede necesitar revisar los datos del titular de la tarjeta, pero hay pocas razones para otorgar los mismos privilegios a un diseñador de sitios web.

Los sistemas deben denegar automáticamente el acceso y registrar cualquier intento por parte de usuarios no autorizados de acceder a los datos protegidos.

Asigne una identificación única a cada persona con acceso

Al asignar una identificación única a cada usuario, las organizaciones pueden rastrear quién accede a los datos del titular de la tarjeta, con qué propósito y si se realizó algún cambio. Esto permite a las empresas imponer responsabilidad personal por acciones individuales y registrar, seguir y limitar fácilmente las infracciones de seguridad si se producen.

Al asignar identificaciones únicas a cada usuario, los comerciantes pueden:

- Bloquee las cuentas después de una cierta cantidad de intentos fallidos de inicio de sesión.

- Revoque el acceso para usuarios terminados o inactivos.

- Solicite una nueva autenticación si un usuario está inactivo durante un período determinado.

Los comerciantes deben implementar funciones de seguridad adicionales, como autenticación de dos factores para mejorar la seguridad de los datos.

Restringir el acceso físico a los datos del titular de la tarjeta

Los atacantes potenciales pueden utilizar rápidamente estaciones de trabajo desatendidas y puntos de acceso inalámbrico expuestos para introducir vulnerabilidades en la red.

Se debe restringir el acceso físico a los dispositivos que contienen o pueden usarse para recuperar datos de titulares de tarjetas. Las empresas deben controlar quién puede ingresar a sus instalaciones utilizando tarjetas de acceso de empleados, códigos PIN, escaneos biométricos u otros controles de entrada a las instalaciones. Se deben diseñar diferentes reglas para roles específicos de empleados, visitantes y personal temporal.

El personal dedicado debe mantener un registro de dispositivos actualizado e inspeccionar regularmente el hardware de la empresa para detectar dispositivos no autorizados.

Rastrear y monitorear el acceso a los recursos de la red y los datos del titular de la tarjeta

Una vez que ocurre un problema de seguridad, es imperativo reaccionar rápidamente y crear una imagen clara de los eventos que llevaron a que los datos se vieran comprometidos. Para rastrear y analizar a fondo los eventos, los comerciantes deben implementar un registro de actividad del sistema.

Un sistema automatizado que registre cada actividad individual con respecto a los datos del titular de la tarjeta es esencial para controlar las consecuencias de una brecha de seguridad.

Los registros de auditoría deben poder correlacionar las cuentas de usuario individuales, sus acciones y los componentes del sistema que manejan los datos del titular de la tarjeta.

Violaciones de datos a menudo se descubren mucho más tarde de lo que ocurrieron. Los comerciantes deben tener registros históricos a mano para su análisis durante al menos un año antes de eliminarlos.

Prueba rutinaria de sistemas y procesos de seguridad

Las pruebas de penetración y los análisis de vulnerabilidades son invaluables para detectar la exposición del sistema y las debilidades potenciales en la arquitectura de la red. El uso de los servicios de un proveedor de escaneo aprobado (AVS), certificado por PCI SSC, ayuda a los comerciantes a identificar vulnerabilidades y prevenir posibles violaciones de seguridad. Los escaneos deben realizarse de manera regular y repetida hasta que se hayan solucionado todas las vulnerabilidades.

Las conexiones de red inalámbricas son especialmente vulnerables y se usan comúnmente para extraer información confidencial de los clientes. Es fundamental mantener un inventario actualizado de los puntos de acceso autorizados y crear procedimientos claros sobre cómo proceder si se detecta un punto de acceso inalámbrico no autorizado.

Implementar y mantener una política de InfoSec para todo el personal

Una política de seguridad de la información debe describir los procedimientos de capacitación y protección de datos para los empleados que manejan datos de titulares de tarjetas. Los materiales y cursos de capacitación apropiados deben reflejar los últimos estándares en protección de datos.

El personal debe reconocer las amenazas potenciales y comprender cómo sus acciones pueden ayudar o prevenir los ataques. Necesitan saber cómo reaccionar cuando se identifica un ataque y cómo manejar las consecuencias de una violación exitosa.

El personal designado debe estar disponible las XNUMX horas del día para reducir los tiempos de reacción e iniciar de inmediato los procedimientos de control de daños.

Nota: Eche un vistazo a nuestro profundo Lista de verificación de cumplimiento de PCI.

Beneficios del cumplimiento de PCI

Los estándares de seguridad de datos PCI tienen varios beneficios claros para los comerciantes que aceptan pagos con tarjeta:

- Las empresas solo necesitan cumplir con un único conjunto de estándares para procesar los pagos de las principales marcas de tarjetas.

- Los comerciantes reciben una guía clara para fortalecer su arquitectura de red y protocolos de seguridad.

- Los componentes del sistema siempre están actualizados.

- El personal recibe capacitación periódica e instrucciones claras sobre cómo prevenir y tratar los intentos de violación de la seguridad.

- Los comerciantes establecen una buena relación de trabajo con bancos, procesadores de pagos, marcas de tarjetas y mantienen una buena reputación en la industria de pagos.

- Al cumplir con los requisitos de PCI DSS, los comerciantes están bien posicionados para implementar otros normas de cumplimiento de pagos.

Desafíos del cumplimiento de PCI

Cumplir con los requisitos de PCI no está exento de desafíos:

- Los requisitos de PCI son extensos, detallados y complejos. Los comerciantes con recursos y personal limitados pueden tener dificultades para cumplir con las condiciones previas necesarias.

- La creación de un entorno compatible con PCI requiere una importante inversión de dinero y tiempo. La inicial costos de cumplir con PCI puede compensarse mediante el uso de los servicios de un procesador de pagos establecido, un servidor web y otros proveedores de software de terceros.

- El cumplimiento de PCI reduce drásticamente, pero no elimina, las posibilidades de una violación de datos.

- Los datos comprometidos afectan negativamente a los clientes, comerciantes, instituciones financieras y marcas de tarjetas. Una violación de datos puede resultar en una pérdida permanente de reputación, la capacidad de procesar pagos con tarjeta y multas gubernamentales y del emisor de la tarjeta.

Conclusión

Los comerciantes que aceptan pagos con tarjeta y recopilan datos de identificación personal de sus clientes son responsables de proteger esos datos. Necesitan conocer las posibles amenazas a la seguridad y hacer todo lo posible para proteger a sus negocios y clientes de tales ataques.

Cumplir con los estándares PCI es un buen punto de partida para crear y mantener un entorno seguro para todos los participantes en el proceso de pago.